Le CNED sous le feu d'une attaque DDoS

Le mardi 6 avril, les principales plateformes d’enseignement numérique ont subi une attaque informatique. De nombreux sites internetInternet est une protocole de communication utilisant plusieurs couche du modèle OSI de la couche 1 de liaison jusqu’à la couche 5/6 pour les applications. La technologie est basé sur la commutation de paquet notamment le… furent inaccessibles mettant à mal de nombreux parents, suite aux décisions gouvernementales qui ont généralisé l’école à la maison pour les enfants du primaire, du collège, du lycée et du supérieur. Cela représente des dizaines de millions d’utilisateurs se connectant à la même heure sur un même service. Seulement 500 000 d’entre eux ont pu se connecter à 10 heures. Cet incident a pu provoquer un tollé de la part des représentants des parents d’élèves. Pour y répondre le CNED à porter plainte, la section cybercriminalité du parquet de Paris a confié mercredi une enquête à l’Office central de lutte contre la criminalité liée aux technologies de l’information et de la communication (OCLTIC), a été ouverte pour « accès frauduleux à un système de traitement automatisé » et « entrave au fonctionnement ». Mais encore jeudi, une nouvelle attaque a eu lieu mettant encore à mal l’utilisation de ces services. Mais pourquoi viser le CNED, quel était le mobile des attaquants de cibler ce type de site internetInternet est une protocole de communication utilisant plusieurs couche du modèle OSI de la couche 1 de liaison jusqu’à la couche 5/6 pour les applications. La technologie est basé sur la commutation de paquet notamment le…. La crédibilité de l’État est atteinte et cela démontre son incapacité à réagir face à ce type de menace souvent commanditée de l’étranger. Plus généralement, ce type d’attaque est le moyen de couvrir d’autres actions illégales en détournant l’attention. Les attaques peuvent servir de levier afin d’extorquer des fonds et de couverture à d’autres actes comme le vol de données.

Responsabilité partagée entre hébergeur et entreprise

Les infrastructures hébergeant les plateformes de cours à distance n’ont pas pu faire face à l’afflux de connexions, dans ce cas on parle de sous-dimensionnement des serveurs. Les Espaces Numérique de Travail (ENT) de plusieurs régions ont été impactés, certains sont hébergés par OVH CloudLe cloud est une infrastructure de matériels informatique mis en réseaux et accessible à distance par des clients. C’est une topologie de réseau informatique. Le terme Cloud est un anglicisme pour décrire les topologies de réseau…, qui a directement démenti cette accusation dans la foulée. Également, Pronote, le service « ma classe à la maison » et « ma classe virtuelle » furent les proies d’une attaque informatique de type déni de service ayant comme objectif de rendre inaccessible les serveurs attaqués. De plus ce n’est pas la première fois qu’une telle attaque est orchestrée à l’encontre du CNED, la dernière attaque remonte au premier confinement

Le gouvernement n’a-t-il rien appris du premier confinement alors que le ministre Jean-Michel Blanquer en avait assuré le contraire. Ainsi chacun rejette la faute sur l’autre entre opérateur et collectivités locales. Puis on apprend que le gouvernement accuse la Russie comme source de provenance de ces attaques dédouanant l’éducation nationale de cette malversation.

Pour rappel, quelques chiffres pour comprendre les enjeux du SI de l’éducation nationale :

Plus de 12 millions d’écoliers, collégiens et Lycéens en France, plus de 61 000 établissements scolaires et 866 000 enseignants.

Il est évident que la gestion du SI d’une telle envergure n’est pas des plus simple, et nécessite des ressources humaines et financières très importantes pour être 100% opérationnel. Nul doute également que des équipes sont surement en ce moment sur le pont pour pallier les attaques et les montées en charge actuelles.

Ainsi même si l’explosion du numérique et du digital ne fera qu’accroitre ce type d’attaque et la demande croissantes en ressources, il est primordial pour chaque entreprise, collectivité, associations ou autres secteurs d’activité de commencer à mettre en place les briques qui permettront de bâtir petit à petit un SI plus flexible et robuste.

Notre métier chez WANQO est de vous délivrer un accès internetInternet est une protocole de communication utilisant plusieurs couche du modèle OSI de la couche 1 de liaison jusqu’à la couche 5/6 pour les applications. La technologie est basé sur la commutation de paquet notamment le… professionnel performant ainsi que de vous fournir des infrastructures pour héberger et gérer vos services. Nous proposons de nombreux services en la matière, de la solution internetInternet est une protocole de communication utilisant plusieurs couche du modèle OSI de la couche 1 de liaison jusqu’à la couche 5/6 pour les applications. La technologie est basé sur la commutation de paquet notamment le… entreprise avec notre offre Business Connect, de l’hébergement de vos applicatifs et des serveurs cloudLe cloud est une infrastructure de matériels informatique mis en réseaux et accessible à distance par des clients. C’est une topologie de réseau informatique. Le terme Cloud est un anglicisme pour décrire les topologies de réseau… privés Cloud – Wanqo qui bénéficient de back-up et PRALe PRA ou Plan de Reprise de l’Activité est un plan qui va permettre à l’entreprise de pouvoir agir en cas de crises de natures diverses. Il vise à identifier les processus critiques d’une entreprise afin…/PCA à la demande. Nous nous occupons de toute la gestion de votre infrastructure IT as a service.

Définition d'une attaque par déni de service (DDOS)

Mais qu’est-ce qu’une attaque par déni de service distribuées (DDoS) ? C’est une tentative de la part d’un utilisateur de perturber le bon fonctionnement du trafic d’un serveurC’est un matériel informatique, de nature différente que l’ordinateur d’un particulier. Un serveur est composé de processeurs différents, de plus de stockage, ainsi que de plus de mémoire RAM. Ce qui permet à un serveur des….

Elle se manifeste par une surcharge du nombre de connexions par rapport à la capacité du ou des serveurs à gérer l’afflux des connexions. Ce type d’attaque est très populaire dans l’univers de la cybercriminalité. Cette surcharge peut être amplifiée grâce à l’utilisation de machines zombies infectées par des logiciels malveillants. Elles sont souvent réparties dans le monde entier, et elles vont simultanément chercher à se connecter avec le serveurC’est un matériel informatique, de nature différente que l’ordinateur d’un particulier. Un serveur est composé de processeurs différents, de plus de stockage, ainsi que de plus de mémoire RAM. Ce qui permet à un serveur des…. Et ainsi provoquer son incapacité à traiter les informations nécessaires au bon fonctionnement des applications.

L’apparition de nombreux objets connectés faiblement pourvus de sécurité amplifie la facilité de prise de contrôle sur ces appareils. De plus la multiplication des malwares rend ces attaques très faciles et peu couteuses pour les cybercriminels. De simples téléphones portables peuvent servir de support pour l’orchestration de ces attaques

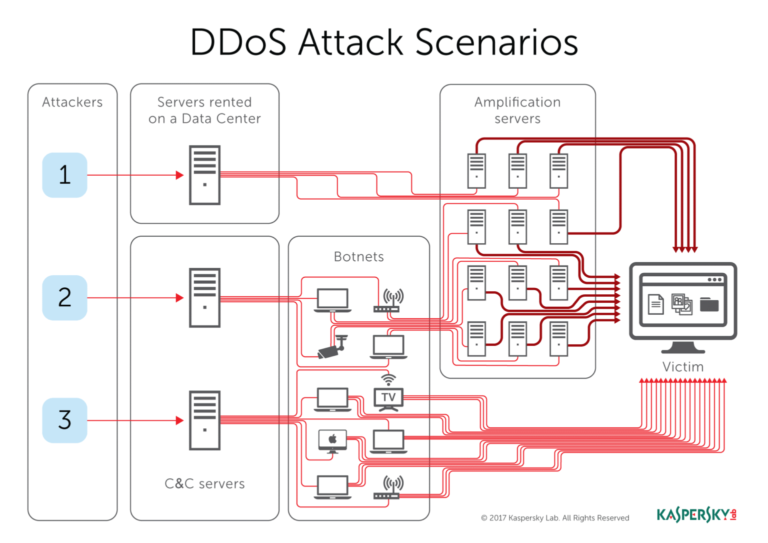

Kaspersky Lab ici nous présente deux modes opératoires : le premier l’attaquant prend possession de nombreuses machines, puis il envoie de nombreuses requêtes simultanées vers la ou les machines cibles.

Et le second attaquant s’empare de serveurs publics comme les serveurs DNS (Domain Name System) et les serveurs NTP (Network Time Protocol) pour lancer des attaques DDoS amplifiées. Mais encore, certains sites internetInternet est une protocole de communication utilisant plusieurs couche du modèle OSI de la couche 1 de liaison jusqu’à la couche 5/6 pour les applications. La technologie est basé sur la commutation de paquet notamment le… peuvent servir à conduire de telles attaques notamment, ceux utilisant le CMS WordPress avec la fonction de « Pingback ».

La particularité des attaques DDoS est qu’elles peuvent cibler les 7 couches distinctes du modèle OSILe modèle OSI est un standard de communication en réseau pour tous les postes informatiques du monde entier. Il se décompose en 2 couches principales la couche matérielle et la couche hautes. Ces deux couches contiennent….

Les attaques volumétriques ont pour objectif de congestionner le réseau, ces attaques utilisent majoritairement la « réflexion » pour générer des surcharges massives de trafic mesurées en bit/s. L’objectif de ces attaques est d’épuiser la bande passanteLa bande passante est une unité de mesure qui représente le débit binaire maximal d’une voie de transmission d’une ligne, ou bien d’ondes électromagnétiques. En binaire on parle de bit c’est a dire des enchainements de… du réseau. Par exemple l’utilisateur malveillant peut usurper l’IPLe terme IP correspond à Internet Protocol c’est une famille de la couche réseau du modèle OSI. Le protocole IP est un protocole d’adressage unique pour tous les terminaux pouvant se connecter à Internet. La particularité… de la cible et envoyer des paquets à destination, par exemple de serveurs DNS publics, qui induisent une réponse vers la machine de la victime. Le trafic généré dépasse la bande passanteLa bande passante est une unité de mesure qui représente le débit binaire maximal d’une voie de transmission d’une ligne, ou bien d’ondes électromagnétiques. En binaire on parle de bit c’est a dire des enchainements de… du réseau dont la victime dispose. Les protocoles qui rentrent en jeu dans ces attaques par réflexion relèvent majoritairement de la couche de transport. Mais également, il est possible d’envoyer des paquets TCP/SYN en usurpant l’IPLe terme IP correspond à Internet Protocol c’est une famille de la couche réseau du modèle OSI. Le protocole IP est un protocole d’adressage unique pour tous les terminaux pouvant se connecter à Internet. La particularité… d’une victime pour générer des réponses SYN/ACK vers la machine de la victime.

C’est le protocole UDP ici qui permet d’identifier la source au cours d’un échange de données entre clients et serveurs. De plus il y a des attaques basées sur l’amplification, elles ont pour objectif de saturer la capacité de calcul des ressources de la victime à traiter l’information. En effet certains protocoles génèrent une réponse de taille supérieure à la requête.

Ainsi les attaques volumétriques tirent parties de l’amplification et de la réflexion pour complètement paralyser une cible. Les protocoles majoritairement exploités sont : DNS (Domain Name system), NTP (Network Time Protocol), SNMP (Simple Network Management Protocol), SSDP (Simple Service Discovery Protocol).

Comment les attaques DDOS peuvent impacter votre business

Ces attaques peuvent avoir des répercussions importantes sur le business de votre entreprise, qui peuvent se chiffrer rapidement en plusieurs dizaines jusqu’à des millions d’euros. Selon Kaspersky Lab, le calcul du cout d’une attaque dépend de la durée de celle-ci et le cout et proportionnel à la taille de votre entreprise. Également, ces attaques peuvent faire souffrir votre entreprise d’une perte de notoriété qui vont mécaniquement lui faire perdre des parts de marché suite aux départs des clients ne pouvant trouver satisfaction à leurs besoins. Mais bien pire encore, des utilisateurs malveillants peuvent user de ces attaques afin de vous extorquer de l’argent en échange d’un rétablissement de service immédiat.

La qualité de nos services est une priorité, notre ADN nous amène à auditer en profondeur l’étude de vos besoins spécifiques en connectivités et en infrastructures Société – Wanqo. Nous ne vous laisserons jamais sans assistance. Nous savons que le confinement à accélérer l’utilisation du digital notamment, qu’il a renforcé le commerce en ligne et la demande de services internetInternet est une protocole de communication utilisant plusieurs couche du modèle OSI de la couche 1 de liaison jusqu’à la couche 5/6 pour les applications. La technologie est basé sur la commutation de paquet notamment le… pour les professionnels qui en dépendent. Je ne vous laisse pas imaginer qu’elle serait l’impact d’une telle attaque sur votre chiffre d’affaires ainsi que sur votre réputation.

WANQO propose des services d’infogérance à destination de nombreuses entreprises Services managés – Wanqo. Nous pouvons intervenir selon vos besoins et selon la typologie de vos infrastructures du simple site internetInternet est une protocole de communication utilisant plusieurs couche du modèle OSI de la couche 1 de liaison jusqu’à la couche 5/6 pour les applications. La technologie est basé sur la commutation de paquet notamment le… jusqu’à l’ensemble de vos applications métiers et serveurs hébergés. Nos maitres mots sont l’agilité, l’innovation et le service client ! Nous savons qu’il n’existe pas de solution universelle pour faire face à ce type d’attaque et nous n’avons pas la prétention d’affirmer que vous ne subirez jamais de cyber attaque.

Cependant, il est nécessaire d’auditer chaque cas particulier pour minimiser les risques d’impacts majeurs sur vos services et vos infrastructures.

Nous avons déjà apporté des solutions concrètes pour de nombreuses entreprises avec des solutions de sécurité de type firewalling / antivirus et des configurations sur mesure des infrastructures pour se prémunir au mieux de ce type d’attaque Sécurité réseau – Wanqo.

Également nous pouvons vous offrir une protection au niveau des solutions d’hébergement cloudLe cloud est une infrastructure de matériels informatique mis en réseaux et accessible à distance par des clients. C’est une topologie de réseau informatique. Le terme Cloud est un anglicisme pour décrire les topologies de réseau… que nous proposons pour vos sites internetInternet est une protocole de communication utilisant plusieurs couche du modèle OSI de la couche 1 de liaison jusqu’à la couche 5/6 pour les applications. La technologie est basé sur la commutation de paquet notamment le… et vos applications. Nous nous assurons de protéger les machines de votre organisation avec le déploiement de firewalls intelligents et adaptatifs. Même en cas d’attaque vous serez en mesure de pouvoir délivrer à vos clients les services que votre entreprise propose.

Comment protéger et prémunir votre entreprise face à ces attaques ?

Selon notre partenaire Bitdefender, la responsabilité de protéger le service est celle du fournisseur, mais également cette responsabilité est partagée avec l’entreprise qui fournit le service à des utilisateurs. L’hébergeur peut émettre des recommandations d’utilisation et de protection. Etant donné l’évolution de la complexité des attaques DDOS, y faire face demande d’être capable de pouvoir agir à tous les niveaux de la délivrabilité de la connexion que ce soit au niveau de l’opérateur ou bien au niveau des équipements de votre entreprise. Tout d’abord au niveau opérateur nous sommes capable de réaliser une mitigation de ces attaques afin de filtrer le trafic avant qu’il ne parvienne jusqu’à vos serveurs. Nous sommes capables de détecter en temps réel les pics de trafics et de différencier le trafic qui est légitime de celui de machines infectées. Nous analysons continuellement le trafic pour contribuer au développement de défenses adaptées et renforcées.

Notre offre Business Connect comprend tout un panel de services qui vont vous permettre de pouvoir résister aux conséquences économiques de ces attaques potentielles sur votre business. Nous offrons une véritable protection bout en bout, de la détection jusqu’à l’épuration de l’attaque. Tout est fait pour vous apporter la meilleure configuration possible.

Également nous pouvons vous offrir une protection au niveau des solutions d’hébergement cloudLe cloud est une infrastructure de matériels informatique mis en réseaux et accessible à distance par des clients. C’est une topologie de réseau informatique. Le terme Cloud est un anglicisme pour décrire les topologies de réseau… que nous proposons pour vos sites internetInternet est une protocole de communication utilisant plusieurs couche du modèle OSI de la couche 1 de liaison jusqu’à la couche 5/6 pour les applications. La technologie est basé sur la commutation de paquet notamment le… et vos applications. Nous nous assurons de protéger les machines de votre organisation avec le déploiement de firewalls intelligents et adaptatifs. Même en cas d’attaque vous serez en mesure de pouvoir délivrer à vos clients les services que votre entreprise propose.